Wszystko o wyłudzaniu danych

Co to jest wyłudzanie danych?

Wyłudzanie danych jest przestępstwem polegającym na oszukiwaniu ludzi w celu uzyskania od nich poufnych informacji, takich jak hasła i numery kart kredytowych. Podobnie jak w przypadku łowienia ryb istnieje więcej niż jeden sposób na zanęcenie ofiary, ale jedna taktyka phishingu jest najbardziej powszechna. Ofiary otrzymują wiadomość e-mail lub tekstową imitującą lub podszywającą się pod osobę lub organizację, której ufają, np. współpracownika, bank lub urząd. Gdy ofiara otwiera taką wiadomość, znajduje wiadomość, która ma na celu przestraszyć ją i spowodować, że przestanie racjonalnie myśleć. W wiadomości jest zawarte polecenie, aby ofiara udała się na stronę internetową i podjęła natychmiastowe działanie, gdyż inaczej nastąpią jakieś ryzykowne konsekwencje.

Jeśli użytkownik „łyknie” przynętę i kliknie łącze, zostanie przekierowany na imitację legalnej strony internetowej. Zostanie tam poproszony o zalogowanie się za pomocą nazwy użytkownika i hasła. Łatwowierny użytkownik, aby spełnić wymagania, podaje dane logowania, które trafiają do napastnika, który z kolei wykorzystuje je do kradzieży tożsamości, włamań do kont bankowych i sprzedaży danych osobowych na czarnym rynku.

„Phishing jest najprostszym rodzajem ataku cybernetycznego i jednocześnie najbardziej niebezpiecznym i skutecznym”.

W przeciwieństwie do innych rodzajów zagrożeń online, wyłudzanie danych nie wymaga szczególnie zaawansowanej wiedzy technicznej. W rzeczywistości, według Adama Kujawy, dyrektora Malwarebytes Labs: „phishing jest najprostszym rodzajem ataku cybernetycznego i jednocześnie najbardziej niebezpiecznym i skutecznym. To dlatego, że atakuje najbardziej wrażliwy i potężny komputer na świecie — ludzki mózg”. Oszuści nie próbują wykorzystywać podatności technicznej w systemie operacyjnym urządzenia — używają technik inżynierii społecznej. Od systemów Windows i urządzeń iPhone, przez komputery Mac i systemy Android, żaden system operacyjny nie jest całkowicie bezpieczny od phishingu, niezależnie od tego, jak silnie jest chroniony. W rzeczywistości atakujący często uciekają się do phishingu, ponieważ nie mogą znaleźć żadnych luk technicznych. Po co marnować czas na naruszanie warstwy bezpieczeństwa, skoro można oszukać kogoś, kto poda ci klucz? Najsłabszym ogniwem w systemie bezpieczeństwa nie jest najczęściej błąd w kodzie komputerowym, ale człowiek, który nie sprawdza dokładnie, skąd pochodzi wiadomość e-mail.

Najnowsze wiadomości o phishingu

Zły romans — na czym polega catfishing

Nowy rodzaj oszustwa na urządzeniach Apple

Zagrożone konta LinkedIn służące do wysyłania łączy phishingowych za pośrednictwem prywatnych wiadomości i poczty InMail

Historia wyłudzania danych

Pochodzenie nazwy „phishing” jest łatwe do prześledzenia. Proces wyłudzania danych jest podobny do prawdziwego łowienia ryb. Zakładasz przynętę, aby oszukać swoją ofiarę, a następnie wrzucasz przynętę do wody i liczysz, że ktoś ją chwyci. Jeśli chodzi o dwuznak „ph” zastępujący literę „f”, może być wynikiem utworzenia zbitki słownej: „fishing” i „phony”, ale niektóre źródła wskazują na inną możliwość.

W latach 70. XX wieku powstała subkultura, w której stosowano nowoczesną technikę hakerską w celu wykorzystania luk systemu telefonicznego. Ci pierwsi hakerzy byli nazywani „phreak” — połączenie „phone” i „freak”. W czasach, gdy nie było zbyt wielu komputerów podłączonych do sieci, aby się do nich włamywać, phreaking był powszechnym sposobem wykonywania bezpłatnych połączeń na duże odległości lub docierania do zastrzeżonych numerów.

„Phishing jest najprostszym rodzajem ataku cybernetycznego i jednocześnie najbardziej niebezpiecznym i skutecznym”.

Nawet zanim wystąpił faktyczny „phishing”, technika ta została szczegółowo opisana w referacie i prezentacji przedstawionej w 1987 roku na International HP Users Group, Interex.

Użycie samej nazwy przypisuje się znanemu spamerowi i hakerowi z połowy lat 90., Khanowi C. Smithowi. Ponadto, zgodnie z danymi internetowymi, po raz pierwszy phishing został publicznie wykorzystany i zarejestrowany 2 stycznia 1996 roku. Wspomnienie to pojawiło się w grupie dyskusyjnej Usenet o nazwie AOHell. W tym czasie firma America Online (AOL) była numerem jeden wśród operatorów Internetu, z milionami logowań dziennie.

Naturalnie, popularność AOL sprawiła, że stała się on celem dla oszustów. Hakerzy i piraci komputerowi używali go do komunikacji między sobą, jak również do przeprowadzania ataków phishingowych na legalnych użytkowników. Gdy firma AOL podjęła kroki, aby wyłączyć grupę AOHell, napastnicy przeszli na inne techniki. Wysłali wiadomości do użytkowników, twierdząc, że są pracownikami AOL i prosili ludzi o weryfikację ich kont i przekazanie informacji rozliczeniowych. Ostatecznie problem ten stał się tak poważny, że firma AOL dodawała ostrzeżenia do wszystkich wiadomości e-mail i komunikatorów internetowych swoich klientów o następującej treści: „żaden pracownik AOL nigdy nie będzie prosił o podanie hasła lub informacji rozliczeniowych”.

„Głównym celem wyłudzania danych stały się portale społecznościowe”.

Po wejściu w 21. wiek proceder wyłudzania danych zwrócił się ku wykorzystywaniu systemów płatności online. Często zdarza się, że przestępcy biorą sobie na cel klientów banków i usług płatniczych online Niektóre z ofiar — jak wykazały późniejsze badania — zostały dokładnie zidentyfikowane i dopasowane do banku, z którego korzystały. Podobnie głównym celem phishingu atrakcyjnym dla oszustów stały się portale społecznościowe, ponieważ dane osobowe z takich stron mogą być przydatne do celów kradzieży tożsamości.

Przestępcy zarejestrowali dziesiątki domen, które imitowały eBay i PayPal na tyle dobrze, że nieostrożni użytkownicy traktowali je jako prawdziwe. Klienci PayPal otrzymali phishingowe wiadomości e-mail (zawierające łącza do fałszywej strony internetowej) z prośbą o aktualizację numerów kart kredytowych i innych danych osobowych. Pierwszy znany atak phishingowy na bank został zgłoszony przez The Banker (wydawnictwo będące własnością The Financial Times Ltd.) we wrześniu 2003 roku.

W połowie roku 2000 oprogramowanie „pod klucz” do phishingu było łatwo dostępne na czarnym rynku. W tym samym czasie grupy hakerów zaczęły się organizować w celu prowadzenia wyrafinowanych kampanii phishingowych. Szacunkowe straty spowodowane udanym phishingiem były w tym czasie różne, przy czym w raporcie Gartnera z 2007 roku stwierdzono, że od sierpnia 2006 do sierpnia 2007 roku 3,6 mln dorosłych straciło 3,2 mld USD.

„W 2013 roku z sieci handlowej Target skradziono 110 milionów rekordów danych klientów i kart kredytowych”.

W 2011 roku phishing znalazł państwowych sponsorów, gdy podejrzana chińska kampania phishingowa została skierowana na konta Gmail wysoko postawionych urzędników Stanów Zjednoczonych, rządu i wojska Korei Południowej, a także chińskich działaczy politycznych.

„W chyba najbardziej znanym wydarzeniu z 2013 roku z sieci handlowej Target skradziono 110 milionów rekordów danych klientów i kart kredytowych, za pośrednictwem wyłudzonych danych konta podwykonawcy.

Jeszcze bardziej niesławna była kampania phishingowa zainicjowana przez Fancy Bear (grupę szpiegowską związaną z rosyjską agencją wywiadu wojskowego GRU) przeciwko właścicielom adresów e-mail związanych z Narodowym Komitetem Demokratycznym w pierwszym kwartale 2016 roku. W szczególności szef kampanii Hillary Clinton w wyborach prezydenckich 2016 roku, John Podesta, został zaatakowany za pośrednictwem konta Gmail. Dane zostały skradzione dzięki najstarszej sztuczce — atakowi phishingowemu, w którym oszuści twierdzili, że jego hasło e-mail zostało naruszone („więc kliknij tutaj, aby je zmienić”).

W 2017 roku masowy atak phishingowy spowodował oszukanie działów księgowości firm Google i Facebook. W sumie pod kontrolą hakera znalazło się ponad 100 milionów dolarów.

Typy ataków związanych z wyłudzaniem danych

Pomimo ich wielu odmian wspólnym mianownikiem wszystkich ataków tego typu jest użycie oszukańczego pretekstu do przejęcia wartości. Niektóre z głównych kategorii obejmują:

Ataki phishingowe typu spear

Podczas gdy większość kampanii phishingowych polega na wysyłaniu masowo wiadomości e-mail do jak największej liczby osób, phishing typu spear ma wyznaczony cel. Ataki phishingowe typu spear są skierowane na konkretną osobę lub organizację, często z treścią dostosowaną do potrzeb ofiary lub ofiar. Wymagają przeprowadzenia rozpoznania przed atakiem, aby odkryć nazwiska, tytuły stanowisk, adresy e-mail i tym podobne. Hakerzy przeszukują Internet, aby połączyć te informacje z innymi danymi na temat kolegów ofiar, a także z nazwiskami i relacjami zawodowymi kluczowych pracowników w ich organizacjach. W ten sposób napastnik tworzy wiarygodną wiadomość e-mail.

Oszust może na przykład wyłudzić dane od pracownika, którego obowiązki obejmują możliwość autoryzacji płatności. Wiadomość e-mail rzekomo pochodzi od dyrektora wykonawczego w danej organizacji, który nakazuje pracownikowi wysłać znaczną kwotę do wykonawcy albo do dostawcy firmy (podczas gdy w rzeczywistości złośliwe łącze dla płatności wysyła pieniądze do atakującego).

Phishing typu spear jest krytycznym zagrożeniem dla firm (i rządów) i może wiele kosztować. Zgodnie z raportem z 2016 roku z badania na ten temat phishing typu spear był w 2015 roku odpowiedzialny za 38% ataków cybernetycznych na przedsiębiorstwa. Ponadto w przypadku firm amerykańskich, których to dotyczy, średni koszt ataków tego typu na jeden incydent wyniósł 1,8 mln dolarów.

„Phishingowa wiadomość e-mail od kogoś, kto twierdzi, że jest księciem nigeryjskim, to jeden z najwcześniejszych i najdłużej trwających oszustw w Internecie”.

Ataki phishingowe typu clone

W przypadku takiego ataku przestępcy tworzą kopię — lub klon — wcześniej dostarczonych, ale zgodnych z prawem wiadomości e-mail, które zawierają łącze lub załącznik. Następnie przestępca zastępuje łącza lub załączniki złośliwymi fałszywkami. Nieostrożni użytkownicy albo klikają łącze, albo otwierają załącznik, co często pozwala na przejęcie kontroli nad ich systemami. Przestępca może sfałszować tożsamość ofiary w celu zamaskowania jej jako zaufanego nadawcy wiadomości do innych ofiar w tej samej organizacji.

419/Nigeryjskie oszustwa

Phishingowa wiadomość e-mail od kogoś, kto twierdzi, że jest księciem nigeryjskim, to jeden z najwcześniejszych i najdłużej trwających oszustw w Internecie. Według Wendy Zamora, szefowej działu treści w Malwarebytes Labs: „nigeryjski książę oszustów jest osobą podającą się za urzędnika państwowego lub członka rodziny królewskiej, która potrzebuje pomocy w przekazaniu milionów dolarów z Nigerii. Wiadomość e-mail jest oznaczona jako „pilna” lub „prywatna”, a jej nadawca prosi odbiorcę o podanie numeru rachunku bankowego w celu zabezpieczenia środków”.

W zabawnej wersji klasycznego nigeryjskiego schematu phishingu brytyjski serwis informacyjny Anorak poinformował w 2016 roku, że otrzymał wiadomość e-mail od niejakiego doktora Bakare Tunde, który twierdził, że jest kierownikiem projektu astronautyki dla Narodowej Agencji Badań i Rozwoju Przestrzeni Kosmicznej w Nigerii. Doktor Tunde twierdził, że jego kuzyn, major sił powietrznych, Abacha Tunde, był więziony w starej radzieckiej stacji kosmicznej przez ponad 25 lat. Ale za jedyne 3 miliony dolarów rosyjskie władze mogły zorganizować lot, aby przywieźć go do domu. Wszyscy odbiorcy mieli wysłać na swoje konto bankowe zlecenie, aby przelać potrzebną kwotę, za którą doktor Tunde wniesie opłatę w wysokości 600 000 dolarów.

Nawiasem mówiąc, z tym oszustwem jest powiązana liczba 419”. Odnosi się do części nigeryjskiego kodeksu karnego dotyczącej oszustw, grzywien i kar dla przestępców.

Phishing telefoniczny

W przypadku prób wyłudzania danych przez telefon, czasami nazywanego phishingiem głosowym lub „vishingiem”, oszust dzwoni, twierdząc, że reprezentuje Twój lokalny bank, policję, a nawet Skarb Państwa. Straszy Cię jakimś problemem i nalega, aby go natychmiast rozwiązać. W tym celu domaga się udostępnienia informacji o koncie lub zapłacenia kary pieniężnej. Zwykle oczekuje zapłaty przelewem bankowym lub kartą przedpłaconą, więc płatności te nie są możliwe do prześledzenia.

SMS phishing, inaczej „smishing”, jest gorszym bliźniakiem vishingu — jest to ten sam rodzaj oszustwa (czasami z wbudowanym złośliwym łączem) realizowanego za pomocą SMS-ów.

„Wiadomość e-mail zawiera ofertę, która brzmi zbyt dobrze, aby była prawdziwa”.

Jak zidentyfikować atak związany z wyłudzaniem danych

Rozpoznawanie phishingu nie zawsze jest łatwe, ale kilka wskazówek, trochę dyscypliny i zdrowy rozsądek pozwalają uniknąć zagrożenia. Zwracaj uwagę na to, co jest niezwykłe. Zapytaj siebie, czy dana wiadomość przechodzi test „wydzielania smrodku”. Zaufaj intuicji, ale nie daj się nastraszyć. Ataki phishingowe często wykorzystują strach, aby wyłączyć zdrowy rozsądek.

Oto kilka oznak próby phishingu:

Wiadomość e-mail zawiera ofertę, która brzmi zbyt dobrze, aby była prawdziwa. Może to oznaczać wygraną na loterii, drogocenną nagrodę lub inny przedmiot z najwyższej półki.

- Rozpoznajemy nadawcę, ale jest to osoba, z którą nigdy nie rozmawialiśmy. Nawet gdy nazwisko nadawcy jest Ci znane, zachowaj ostrożność, jeśli jest to ktoś, z kim normalnie się nie komunikujesz, a zwłaszcza jeśli treść wiadomości e-mail nie ma nic wspólnego z Twoimi normalnymi obowiązkami zawodowymi. Tak samo dzieje się, jeśli jesteś odbiorcą w polu „DW” w wiadomości e-mail do osób, których nawet nie znasz, lub może do grupy współpracowników z niepowiązanych jednostek biznesowych.

- Wiadomość brzmi przerażająco. Uważaj, jeśli wiadomość e-mail ma charakter straszący lub alarmujący, aby stworzyć poczucie pilności, zachęcając do kliknięcia „teraz”, zanim konto zostanie zamknięte. Pamiętaj, że poważne organizacje nie proszą o podanie danych osobowych przez Internet.

- Wiadomość zawiera nieoczekiwane lub nietypowe załączniki. Załączniki te mogą zawierać złośliwe oprogramowanie, oprogramowanie typu ransomware lub inne zagrożenia online.

- Wiadomość zawiera łącza, które wyglądają trochę dziwnie. Nawet jeśli nie wystąpi żadne z powyższych, nie klikaj pochopnie żadnych wbudowanych łączy. Zamiast tego wskaż kursorem myszy łącze, aby wyświetlić rzeczywisty adres URL. Zwróć szczególną uwagę na subtelne błędy pisowni w dobrze znanej witrynie, ponieważ wskazuje to na fałszerstwo. Zawsze lepiej jest wpisać bezpośrednio adres URL, niż kliknąć osadzone łącze.

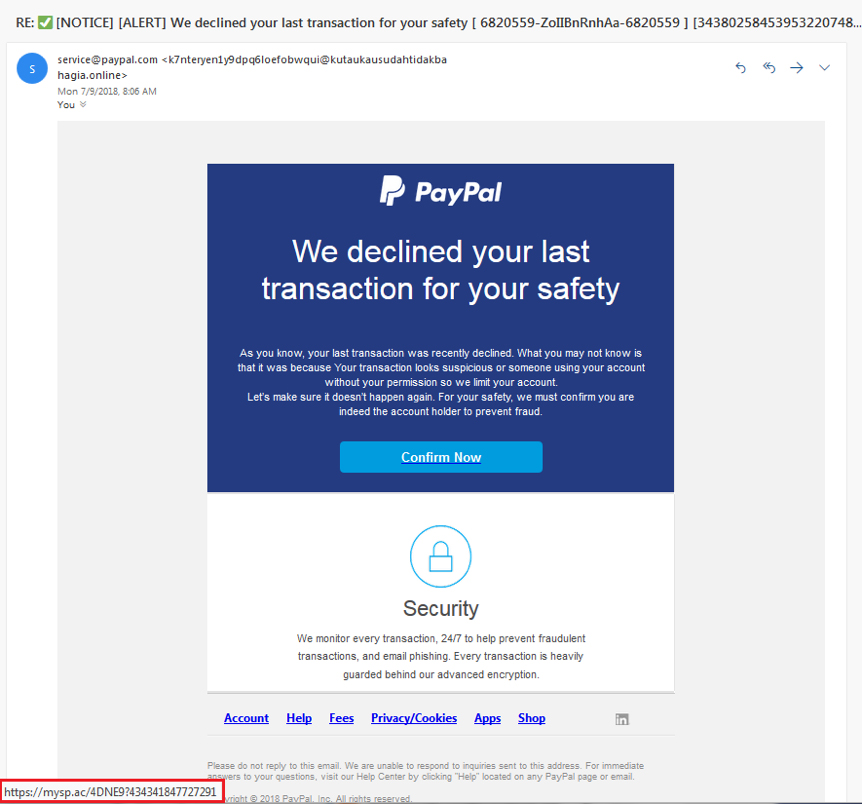

Oto przykład próby phishingu, która fałszuje powiadomienie z PayPal, prosząc odbiorcę o kliknięcie przycisku „Potwierdź teraz”. Wskazanie kursorem myszy przycisku ujawnia prawdziwy docelowy adres URL w czerwonym prostokącie.

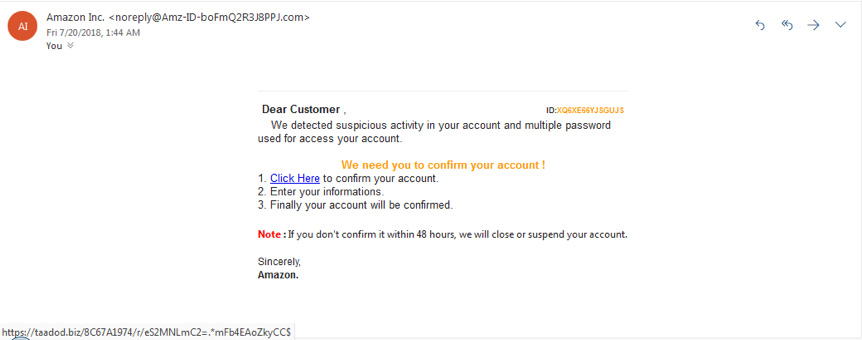

Oto kolejny obraz ataku phishingowego, tym razem oszust twierdzi, że e-mail pochodzi z firmy Amazon. Zwróć uwagę na groźbę zamknięcia konta, jeśli nie odpowiesz w ciągu 48 godzin.

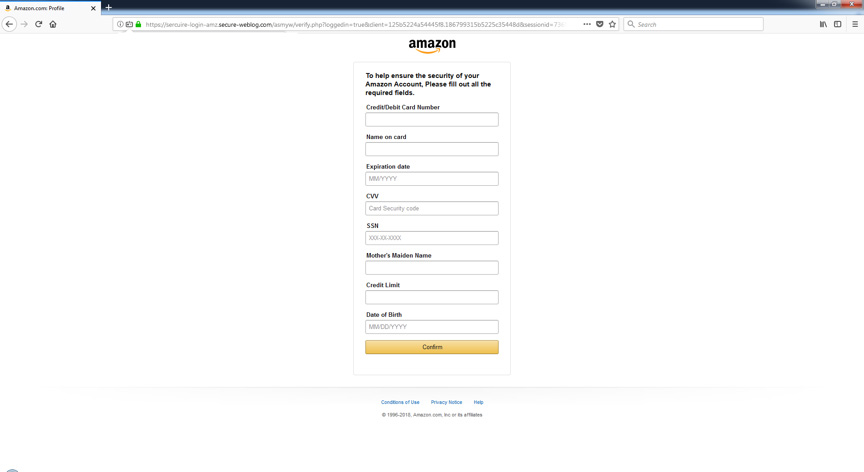

Kliknięcie łącza prowadzi do tego formularza, zapraszając do podania danych potrzebnych przestępcy do splądrowania Twoich kont.

Jak się bronić przed wyłudzaniem danych?

Jak już wspomniano, phishing jest zagrożeniem, które może się pojawić na komputerach stacjonarnych, laptopach, tabletach i smartfonach. Większość przeglądarek internetowych ma sposoby na sprawdzenie, czy łącze jest bezpieczne, ale pierwszą linią obrony przed phishingiem jest Twój osąd. Ucz się, aby rozpoznawać oznaki phishingu i staraj się ćwiczyć bezpieczne korzystanie z komputera za każdym razem, gdy sprawdzasz pocztę elektroniczną, czytasz posty na Facebooku lub grasz w swoją ulubioną grę online.

Po raz kolejny nasz Adam Kujawa wskazuje kilka najważniejszych praktyk, które mają zapewnić bezpieczeństwo

- Nie otwieraj wiadomości e-mail od nadawców, których nie znasz.

- Nigdy nie klikaj łączy w wiadomościach e-mail, chyba że wiesz dokładnie, dokąd prowadzą.

- Aby zapewnić bezpieczeństwo, jeśli otrzymasz wiadomość e-mail ze źródła, którego nie znasz, przejdź do podanego łącza ręcznie, wprowadzając adres strony internetowej do przeglądarki.

- Znajdź certyfikat cyfrowy strony internetowej.

- Jeśli ktoś poprosi Cię o podanie poufnych informacji, sprawdź, czy adres URL strony zaczyna się od „HTTPS”, a nie tylko „HTTP”. „S” oznacza „bezpieczeństwo”. Nie jest to gwarancja, że witryna jest zgodna z prawem, ale większość legalnych witryn korzysta z protokołu HTTPS, ponieważ jest on bardziej bezpieczny. Strony HTTP, nawet te legalne, są podatne na ataki hakerów.

- Jeśli podejrzewasz, że wiadomość e-mail nie jest zgodna z prawem, skopiuj nazwę lub tekst z wiadomości i sprawdź w wyszukiwarce, czy istnieją znane ataki phishingowe przy użyciu takich samych metod.

- Wskaż łącze kursorem myszy, aby zobaczyć, czy jest legalne.

Jak zawsze zalecamy używanie pewnego rodzaju oprogramowania zabezpieczającego przed złośliwym oprogramowaniem. Większość narzędzi bezpieczeństwa cybernetycznego ma możliwość wykrycia, kiedy łącze lub załącznik nie jest tym, czym się wydaje. Więc nawet jeśli padniesz ofiarą sprytnej próby phishingu, nie musi się to skończyć udostępnieniem informacji niewłaściwym osobom.

Wszystkie produkty Malwarebytes Premium zapewniają solidną ochronę przed phishingiem. Mogą one wykrywać fałszywe strony i powstrzymać Cię przed ich otwieraniem, nawet jeśli myślisz, że są one legalne.

Bądźcie więc czujni, zachowujcie ostrożność i zwracajcie uwagę na wszystko, co może świadczyć o próbie phishingu.

Zobacz wszystkie nasze sprawozdania dotyczące wyłudzania danych na stronie Malwarebytes Labs.