Wszystko o oprogramowaniu ransomware

Czy zastanawialiście się kiedyś, skąd bierze się całe to zamieszanie wokół oprogramowania ransomware? Z pewnością słyszeliście o nim w pracy lub czytaliście w wiadomościach. A może właśnie teraz na Waszych komputerach pojawia się wyskakujące okno z ostrzeżeniem o infekcji? Tak czy inaczej, jeśli chcecie dowiedzieć się wszystkiego o oprogramowaniu ransomware, trafiliście we właściwe miejsce. W tym artykule omówimy jego różne formy, metody infekcji, pochodzenie, potencjalne cele oraz metody ochrony.

Co to jest ransomware?

Oprogramowanie wymuszające okup, inaczej ransomware, to złośliwe oprogramowanie, które blokuje użytkownikom dostęp do ich systemów lub plików osobistych, a następnie żąda uiszczenia opłaty w zamian za jego przywrócenie. Pierwsze warianty oprogramowania ransomware zostały opracowane pod koniec lat 80. ubiegłego wieku, a do przesyłania okupu wykorzystywano tradycyjną pocztę. Dziś twórcy ransomware żądają okupu w postaci kryptowalut lub przelewu z karty kredytowej.

Jak zdobyć ransomware?

Istnieją różne metody infekowania komputerów przez oprogramowanie ransomware. Jedną z najpopularniejszych jest rozsyłanie złośliwego spamu (tzw. malspam), tj. niechcianych wiadomości e-mail służących do rozpowszechniania złośliwego oprogramowania. Takie wiadomości e-mail mogą zawierać zainfekowane pliki (np. dokumenty PDF lub Word) lub odnośniki do złośliwych stron.

Malspam wykorzystuje metody inżynierii społecznej, aby zachęcać odbiorców do otwierania załączników lub klikania łączy, które z pozoru nie stanowią zagrożenia, tj. sprawiają wrażenie pochodzących od znajomych lub zaufanych instytucji. Cyberprzestępcy stosują inżynierię społeczną również do innych typów ataków, np. podając się za funkcjonariuszy policji, aby zastraszać swoje ofiary i zmuszać je do uiszczania opłat za odblokowywanie plików.

Inną popularną metodą infekcji są złośliwe reklamy (ang. malvertising), których największa popularność przypada na rok 2016. Korzystanie z tej techniki pozwala przestępcom rozpowszechniać oprogramowanie za pośrednictwem reklam internetowych, co w wielu przypadkach wymaga bardzo niewielkiego (lub zerowego) udziału potencjalnej ofiary. Podczas przeglądania sieci — nawet zaufanych stron — użytkownicy mogą być przekierowywani na serwery przestępców nawet bez klikania reklam. Serwery te gromadzą szczegółowe informacje na temat komputerów ofiar i ich lokalizacji, a następnie wybierają najlepiej dopasowane złośliwe oprogramowanie do przeprowadzenia ataku. W wielu przypadkach jest to właśnie oprogramowanie ransomware.

Złośliwe reklamy i ransomware — infografika

Działanie złośliwych reklam opiera się często o zainfekowane ramki lub niewidoczne elementy stron internetowych. Ramka przekierowuje użytkownika na stronę przestępców, gdzie złośliwy kod atakuje system za pomocą tzw. exploit kitu. Co ważne, dzieje się to bez wiedzy użytkownika, dlatego metodę tę określa się często mianem ataku drive-by download (powodującego automatyczne pobranie niepożądanych plików).

Typy ransomware

Istnieją trzy główne typy oprogramowania ransomware, różniące się od siebie powagą zagrożenia — od lekko irytujących po niebezpieczne niczym kubański kryzys rakietowy. Oto one:

Oprogramowanie scareware

Scareware, czyli oprogramowanie zastraszające, wbrew swojej nazwie wcale nie jest takie straszne. Jego działanie polega zazwyczaj na podszywaniu się pod oprogramowanie zabezpieczające lub pracowników wsparcia technicznego. Oprogramowanie scareware może np. wyświetlać wyskakujące okno z informacją o infekcji złośliwego oprogramowania, której usunięcie wymaga uiszczenia stosownej opłaty. W przypadku naszej bezczynności oprogramowanie będzie zapewne nadal bombardować nas wyskakującymi oknami, jednak nasze pliki powinny być bezpieczne.

Warto pamiętać, że twórcy prawdziwego oprogramowania zabezpieczającego nigdy nie będą pozyskiwać nowych klientów w taki sposób. Co więcej, jeśli nie posiadamy na komputerze rozwiązania danej firmy, z pewnością nie będzie ono monitorowało go w poszukiwaniu infekcji. Jeśli natomiast posiadamy taki produkt, nie musimy dodatkowo płacić za usuwanie złośliwego oprogramowania — w tym celu przecież nabyliśmy go już wcześniej.

Blokady ekranu

Wchodzimy na kolejny poziom zagrożenia! Infekcja ze strony oprogramowania blokującego ekran całkowicie uniemożliwia korzystanie z komputera. Po jego uruchomieniu wyświetlany jest pełnoekranowy komunikat, zawierający zwykle odznakę policji lub państwowego organu bezpieczeństwa, informację o wykryciu nielegalnej aktywności na komputerze oraz — rzecz jasna — żądanie przekazania okupu. Warto jednak pamiętać, że żadna z tych instytucji nie blokuje w ten sposób komputerów ani nie żąda opłat za niezgodną z prawem działalność. Jeśli istnieje rzeczywiste podejrzenie rozpowszechniania nielegalnego oprogramowania, dziecięcej pornografii lub innych nielegalnych materiałów cyfrowych, wszelki kontakt odbywa się za pośrednictwem odpowiednich legalnych kanałów.

Oprogramowanie szyfrujące

Przejdźmy do najpoważniejszych zagrożeń. To właśnie tego typu oprogramowanie kradnie i szyfruje pliki, żądając okupu w zamian za ich odblokowanie i odesłanie. Problem jest poważny, ponieważ oprogramowanie szyfrujące przekazuje zainfekowane pliki przestępcom, dlatego żaden program zabezpieczający nie jest w stanie pomóc w ich odszyfrowaniu. W większości przypadków nieuiszczenie opłaty wiąże się z bezpowrotną utratą danych. Niestety, nawet jeśli zapłacimy okup, nie mamy żadnej gwarancji, że cyberprzestępcy zwrócą nasze dane.

Ostatnie ataki ransomware

-

Europol: Według raportu IOCTA ransomware jest wciąż największym zagrożeniem

-

Trojany i ransomware dominują na rynku zagrożeń w latach 2018–2019

Historia ransomware

Pierwsze oprogramowanie ransomware, znane jako PC Cyborg lub AIDS, powstało pod koniec lat 80. ubiegłego wieku. PC Cyborg szyfrował wszystkie pliki w katalogu C: dokładnie po 90 ponownych uruchomieniach systemu, żądając od użytkownika „odnowienia licencji”, tj. przesłania kwoty 189 dolarów pocztą tradycyjną do firmy PC Cyborg Corp. Odwrócenie procesu szyfrowania było stosunkowo proste, dlatego atak ten nie stanowił dużego zagrożenia dla osób obeznanych z technologią.

W ciągu następnych dziesięciu lat pojawiło się kilka kolejnych wariantów tego oprogramowania, jednak prawdziwy przełom w rozwoju ransomware nastąpił w 2004 roku — wraz z trafieniem na „rynek” pierwszego groźnego ataku o nazwie GpCode, wykorzystującego stosunkowo słaby algorytm szyfrujący RSA do blokowania osobistych danych.

W 2007 r. program WinLock zwiastował nadejście nowego typu oprogramowania ransomware, które — zamiast szyfrować pliki — blokowało użytkownikom dostęp do komputerów. WinLock przejmował bowiem całkowicie ekran ofiary i wyświetlał na nim treści pornograficzne, a następnie żądał uiszczenia okupu za pośrednictwem płatnej wiadomości SMS.

W 2012 roku światło dzienne ujrzała nowa rodzina oprogramowania ransomware o nazwie Reveton, a tym samym zupełnie nowy typ zagrożeń: oprogramowanie ransomware podszywające się pod organy ścigania. Zainfekowane komputery były blokowane, a na ekranach wyświetlały się informacje pochodzące rzekomo od organów takich jak FBI czy Interpol, zawierające również ich dane. Oprogramowanie wyświetlało informację, zgodnie z którą użytkownik miał rzekomo dopuścić się popełnienia przestępstwa — takiego jak hakowanie, pobieranie nielegalnych plików czy nawet rozpowszechnianie dziecięcej pornografii. Większość rodzin tego typu oprogramowania wymagała uiszczenia opłaty w wysokości od 100 do 3000 dolarów za pomocą karty przedpłaconej, takiej jak UKash lub PaySafeCard.

Przeciętny użytkownik nie zdawał sobie sprawy z zaistniałej sytuacji i wierzył, że wobec niego rzeczywiście toczy się postępowanie. Dzięki zastosowaniu techniki inżynierii społecznej, określanej obecnie mianem „domniemana winy”, użytkownicy zaczynali kwestionować własną niewinność. Aby uniknąć napiętnowania związanego z ujawnieniem informacji o tak wstydliwym zdarzeniu, ofiary często decydowały się zapłacić okup.

W 2013 r. program CryptoLocker ponownie przypomniał użytkownikom o istnieniu oprogramowania szyfrującego. W przeciwieństwie do jego starszych odsłon tym razem było ono jednak znacznie groźniejsze. CryptoLocker korzystał z algorytmów szyfrujących klasy wojskowej i przechowywał na zdalnym serwerze klucz wymagany do odblokowania plików. W efekcie odzyskanie plików bez uiszczania okupu było praktycznie niemożliwe. Tego typu oprogramowanie jest stosowane do dzisiaj — dla przestępców okazało się bowiem być bardzo skutecznym narzędziem do pozyskiwania funduszy. Co więcej, zakrojone na szeroką skalę ataki oprogramowania ransomware, takie jak atak programu WannaCry w maju 2017 r. i programu Petya w czerwcu 2017 r., zdołały zaszyfrować dane firm i użytkowników indywidualnych na całym świecie.

Pod koniec 2018 roku Ryuk wdarł się na scenę oprogramowania ransomware, atakując amerykańskie wydawnictwa prasowe, jak również zakład wodociągów miasta Onslow w Północnej Karolinie. Ciekawe jest to, że zaatakowane systemy zostały najpierw zainfekowane wirusami Emotet lub TrickBot, a następnie Trojany wykradające informacje zostały wykorzystane do wprowadzenia złośliwego oprogramowania, jak np. Ryuk. Dyrektor laboratorium Malwarebytes Adam Kujawa spekuluje, że Emotet i TrickBot służą do wyszukiwania ważnych celów. Po zainfekowaniu systemu i oznakowaniu go jako ważnego celu Emotet/TrickBot ponownie infekują system za pomocą Ryuk.

Ransomware na Mac

Dowiedz się więcej o KeRanger — pierwszym prawdziwym oprogramowaniu ransomware na komputery Mac.

W rozmowach o oprogramowaniu ransomware nie można pominąć komputerów Mac, które doczekały się jego pierwszej odsłony w 2016 r. KeRanger był oprogramowaniem infekującym aplikację o nazwie Transmission. W efekcie jej uruchomienie powodowało skopiowanie złośliwych plików, które przez trzy dni pozostawały niewidoczne dla użytkownika. Po tym czasie pliki przechowywane na komputerze były szyfrowane. Na szczęście wkrótce po odkryciu ataku firma Apple zaktualizowała program XProtect — wbudowane rozwiązanie do ochrony przed oprogramowaniem ransomware — uniemożliwiając dalsze blokowanie komputerów. Mimo to zagrożenie dla komputerów Mac ze strony oprogramowania ransomware wciąż jest realne.

Ransomware na komórki

Stosowanie na szeroką skalę oprogramowania ransomware dla urządzeń mobilnych odnotowano dopiero w 2014 r. na fali popularności CryptoLockera i podobnych rodzin rozwiązań. Oprogramowanie ransomware działające na urządzeniach mobilnych wyświetla zwykle komunikat o ich zablokowaniu w wyniku niezgodnej z prawem działalności. Komunikat ten zawiera oczywiście informację, że urządzenie zostanie odblokowane po uiszczeniu stosownej opłaty. Za rozpowszechnianie tego typu zagrożeń odpowiadają zwykle złośliwe aplikacje. Aby się ich pozbyć, należy uruchomić telefon w bezpiecznym trybie i usunąć zainfekowaną aplikację, przywracając tym samym dostęp do urządzenia.

Kogo atakuje ransomware?

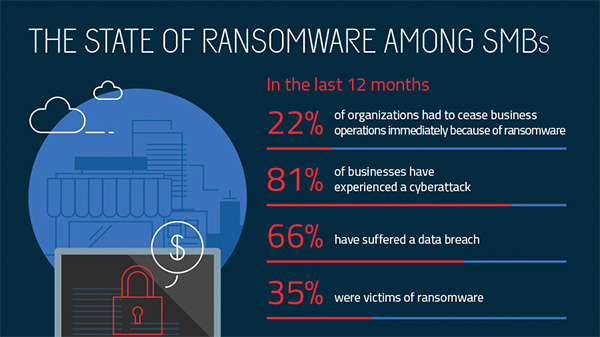

Przy pierwszym (i kolejnym) pojawieniu się złośliwego oprogramowania ofiarami ataków padały najczęściej pojedyncze systemy (należące do tzw. zwykłych użytkowników). Cyberprzestępcy zaczęli jednak wykorzystywać pełny potencjał tej metody ataków w momencie stworzenia oprogramowania ransomware skierowanego do firm. Sprawdzało się ono tak dobrze — wstrzymując produktywność oraz powodując utratę danych i przychodów — że jego autorzy skupili się w głównej mierze właśnie na atakach na firmy. Z końcem 2016 r. 12,3% przypadków wykrycia zagrożeń w firmach na całym świecie dotyczyło oprogramowania ransomware, podczas gdy w przypadku użytkowników indywidualnych było to zaledwie 1,8%. Co więcej, do 2017 r. 35% małych i średnich firm padło ofiarą ataku oprogramowania ransomware.

Ataki ransomware na małe i średnie firmy

Z geograficznego punktu widzenia ataki oprogramowania ransomware nadal skupiają się w głównej mierze na krajach zachodnich — z (kolejno) Wielką Brytanią, Stanami Zjednoczonymi i Kanadą na czele. Ważnym czynnikiem wpływającym na wybór miejsca ataku są także pieniądze, dlatego przestępcy za cel obierają obszary o wysokiej popularności komputerów PC i względnej zamożności. W następstwie rozwoju gospodarczego oraz wzrostu wartości rynków azjatyckich i południowoamerykańskich możemy również oczekiwać rosnącej popularności oprogramowania ransomware (i innych form złośliwego oprogramowania) właśnie w tamtych regionach.

Co zrobić w razie infekcji?

Najważniejszą zasadą w przypadku ataku oprogramowania ransomware jest: nigdy nie płacić okupu. (Obecnie tę radę przekazuje użytkownikom nawet FBI). Jedynym skutkiem takiego działania jest bowiem zachęcanie przestępców do podejmowania kolejnych prób ataku — wobec tego samego lub innego użytkownika. Istnieje jednak szansa, że darmowe dekryptory pozwolą na odzyskanie części zaszyfrowanych plików.

Warto przy tym wiedzieć, że nie dla wszystkich rodzin oprogramowania ransomware istnieją dekryptory — wiele z nich korzysta bowiem z wysoce zaawansowanych i wyszukanych algorytmów szyfrujących. Co więcej, nawet jeśli dekryptor istnieje, nie zawsze mamy pewność, czy pasuje do danej wersji złośliwego oprogramowania. Użycie niewłaściwego narzędzia może skutkować dalszym zaszyfrowaniem plików, dlatego przed podjęciem jakiejkolwiek próby warto dokładnie przestudiować komunikat oprogramowania ransomware bądź nawet zasięgnąć porady specjalisty ds. IT lub zabezpieczeń.

Innym ze sposobów przeciwdziałania atakom jest pobranie produktu zabezpieczającego, który będzie udostępniał funkcje skanowania w poszukiwaniu podobnych zagrożeń oraz usuwania ich. Niekoniecznie będzie się to wiązać z odzyskaniem plików, natomiast otrzymamy pewność, że infekcja zostanie usunięta z urządzenia. W przypadku oprogramowania blokującego ekran może również pomóc przywrócenie systemu z kopii zapasowej. Jeśli to nie zadziała, w sieci może być dostępne narzędzie skanujące uruchamiane z bootowalnej płyty CD lub urządzenia pamięci USB.

Jeśli natomiast chcemy udaremnić trwającą w danym momencie infekcję oprogramowania szyfrującego, musimy przede wszystkim zachować szczególną czujność. W przypadku nagłego spowolnienia pracy komputera (bez żadnej realnej przyczyny) warto wyłączyć go i odłączyć od Internetu. Dzięki temu, jeśli po ponownym uruchomieniu oprogramowanie będzie nadal aktywne, nie będzie w stanie wysyłać ani odbierać instrukcji z serwera sterowania i kontroli. Bez dostępu do wymaganego klucza lub metody pozyskiwania płatności oprogramowanie może pozostać bezczynne. Na tym etapie możliwe będzie pobranie i zainstalowanie produktu zabezpieczającego, a następnie przeprowadzenie pełnego skanowania.

Jak się chronić przed ransomware?

Eksperci ds. zabezpieczeń są zgodni: najlepszym sposobem ochrony przed atakami oprogramowania ransomware jest przede wszystkim zapobieganie im.

Poznaj najlepsze sposoby zapobiegania infekcjom oprogramowania ransomware.

Mimo iż istnieją metody usuwania infekcji oprogramowania ransomware, są one w najlepszym wypadku niedoskonałe i często wymagają umiejętności technicznych wykraczających poza możliwości przeciętnego użytkownika. Warto zatem wiedzieć, co zrobić, aby w pierwszej kolejności zapobiegać potencjalnym infekcjom.

Pierwszy krok stanowi inwestycja w solidne rozwiązanie zabezpieczające — program zdolny w czasie rzeczywistym wykrywać i udaremniać ataki złośliwego oprogramowania. Warto przy tym zwrócić uwagę na dostępność funkcji, które pozwolą jednocześnie chronić programy narażone na ataki (tj. posiadające luki w zabezpieczeniach), jak i blokować oprogramowanie ransomware, zanim zdoła ono zaszyfrować pliki (komponent chroniący przed atakami). Użytkownicy oprogramowania Malwarebytes for Windows w wersji premium mogli np. liczyć na ochronę przed wszystkimi najpopularniejszymi atakami oprogramowania ransomware znanymi w 2017 r.

Po drugie, choć może się to wydawać kłopotliwe, konieczne jest regularne tworzenie bezpiecznych kopii zapasowych. Do tego celu zalecamy korzystanie z usług przechowywania w chmurze, oferujących wysoki poziom szyfrowania danych i wieloskładnikowe uwierzytelnianie. Możemy również postawić na urządzenia pamięci USB lub zewnętrzne dyski twarde, na których będziemy zapisywać nowe i zaktualizowane dane. W tym przypadku musimy jednak pamiętać, aby fizycznie odłączać urządzenia od komputera po wykonaniu kopii — tak aby również nie zostały zaszyfrowane w przypadku potencjalnej infekcji.

Po trzecie, musimy mieć pewność, że nasz system i oprogramowanie są na bieżąco aktualizowane. Atak WannaCry polegał na przykład na wykorzystaniu luk w zabezpieczeniach oprogramowania firmy Microsoft. W marcu 2017 r. producent wydał poprawkę zabezpieczeń, która skutecznie likwidowała tę lukę, jednak na wielu systemach nie została ona zainstalowana i to właśnie one padły ofiarą ataków. Zdajemy sobie sprawę, że nie zawsze łatwo na bieżąco śledzić coraz większą liczbę aktualizacji coraz większej liczby programów, których używamy na co dzień, dlatego zalecamy zmianę odpowiednich ustawień — tak, aby aktualizacje były wykonywane automatycznie.

Po czwarte, ważna jest świadomość problemu. Jedną z najczęstszych metod infekowania komputerów przez oprogramowanie ransomware jest inżynieria społeczna. Warto poznawać (i przekazywać swoim pracownikom, jeśli prowadzimy firmę) sposoby wykrywania malspamu, podejrzanych stron internetowych i innych prób oszustwa. Przede wszystkim ważne jest jednak, aby zachować zdrowy rozsądek. Jeśli coś wydaje się być podejrzane, prawdopodobnie tak właśnie jest.

Zachęcamy do śledzenia na bieżąco najnowszych wiadomości na temat oprogramowania ransomware udostępnianych na stronie Malwarebytes Labs.